[3DS] [2DS] TUTO - Utiliser l’exploit BannerBomb3 pour obtenir un dump DSiWare

Si vous êtes sur cette page, c’est très certainement parce que vous souhaitez disposer d’un back-up/dump DSiWare pour suivre notre tutoriel sur l’installation de boot9strap via Fredtool. Alors, ne perdons pas de temps, et commençons ! 🙂

Vignette faite à la va-vite par moi-même

Crédit images : Sclance, WallpaperAccess

0) Avant de commencer

Pré-requis

- Il est tout d’abord nécessaire d’avoir une 3DS (logique) ;

- Son modèle n’importe pas, il peut s’agir aussi bien d’une 2DS que d’une New 3DS XL

- Il faut ensuite disposer d’un ordinateur capable de :

- ouvrir/extraire des archives (7-Zip ou WinRAR sont conseillés) ;

- lire la carte SD de votre 3DS (voir notre guide pour connecter sa 3DS à son PC) ;

- Enfin, il faut avoir obtenu sa clé « movable.sed » de chiffrage DSiWare (lire notre tuto : comment obtenir son « movable.sed »).

Test des paramètres de connexion Nintendo DS

Il va simplement falloir vérifier que les paramètres de connexion de l’émulateur Nintendo DS de votre console fonctionne. Pour cela, ouvrez les « Paramètres », puis sélectionnez « Paramètres Internet », et enfin « Connexions Nintendo DS ».

Confirmez en cliquant sur « OK ».

- Si vous arrivez devant les paramètres de connexion Nintendo DS : bravo, vous avez passé le test et pouvez continuer !

- Sinon, c’est-à-dire si l’écran est resté noir ou que la console a freeze (reste bloquée sans répondre), vous avez échoué le test. Si tel est le cas, nous vous conseillons alors de vous tourner vers la méthode Steelminer & DSiDumper (tuto à venir).

I) Tutoriel

Pour ce faire, il a besoin de votre clé de chiffrement DSiWare liée à votre système (le fameux « movable.sed ») dans le but de chiffrer et exécuter un petit payload TAD, qui utilisera des exécutions ROP et ARM causant un dépassement de pile des chaînes de caractères du titre de la bannière dans les exports DSi (TADs) lorsque l’utilisateur les affichera dans les paramètres de la console, ce qui conduira ainsi à une prise de contrôle ROP de l’attaquant qui en profitera pour dumper l’application « Paramètres Internet DSi » à la racine de la carte SD de la console. En gros, ça permet d’obtenir facilement à la fin un back-up DSiWare utilisable dans le cadre de l’installation de boot9strap via Fredtool.

Ce tutoriel s’applique aux consoles venues d’une des régions suivantes : USA, Europe, Japon et Corée. La région de votre console est indiquée par la lettre U, E, J ou K à la fin de la version de votre système, cette dernière étant visible dans les « Paramètres de la console », sur l’écran supérieur dans le coin inférieur droit (exemple).

Bien, commençons !

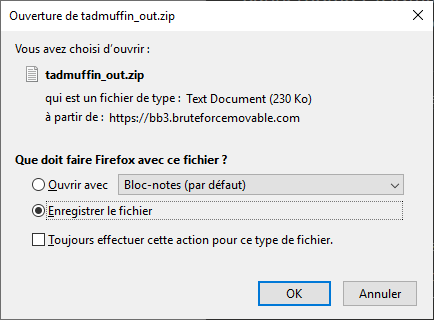

Ouvrez la page internet suivante : https://bb3.bruteforcemovable.com

Uploadez votre fichier « movable.sed » en cliquant sur le bouton « Parcourir… » du site.

Cliquez sur le bouton bleu « Start! ». Cela devrait vous faire télécharger un exploit DSiWare nommé « F00D43D5.bin » à l’intérieur d’une archive zip nommée « tadmuffin_out.zip ».

Éteignez votre console. Connectez sa carte SD à votre ordinateur.

Sur l’explorateur de fichiers de votre ordinateur, ouvrez la carte SD, et naviguez jusqu’à « Nintendo 3DS -> [ID0] -> [ID1] -> Nintendo DSiWare ».

Si le dossier « Nintendo DSiWare » n’existe pas, créez-le.

S’il y a des fichiers de back-up DSiWare à l’intérieur, dont le nom est composé de 8 caractères suivis de l’extension « .bin », déplacez-les quelque part vers votre PC, afin d’avoir un répertoire complètement vide.

Ensuite, ouvrez (ou extrayez le contenu) de l’archive « tadmuffin_out.zip », naviguez jusqu’à « output -> [region] », copiez le fichier « F00D43D5.bin » qui s’y trouve et collez-le à l’intérieur du dossier « Nintendo DSiWare » de tout à l’heure.

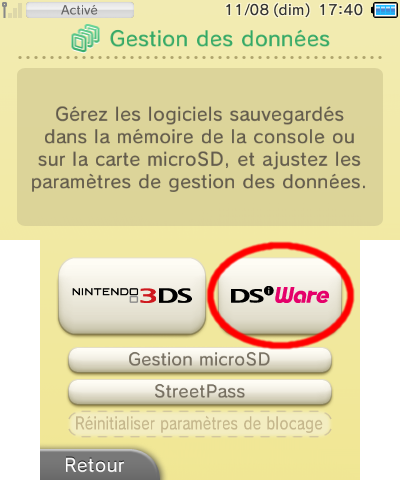

Ré-insérez la carte SD dans votre 3DS, puis allumez-la. Lancez l’application « Paramètres de la console », puis sélectionnez « Gestion des données », et ensuite « DSiWare ».

Cliquez sur l’onglet « Carte SD ».

Votre console devrait afficher un flash magenta puis crasher quelques secondes plus tard.

Éteignez à nouveau votre console, afin d’insérer sa carte mémoire dans votre ordinateur comme précédemment. Un fichier « 42383841.bin » devrait être apparu à la racine de celle-ci. Il s’agit du fameux back-up DSiWare !

Rendez-vous à nouveau dans « Nintendo 3DS -> [ID0] -> [ID1] -> Nintendo DSiWare », puis supprimez le fichier « F00D43D5.bin » que vous aviez copié : nous n’en aurons plus besoin.

Et voilà, vous disposez de votre back-up DSiWare ! Gardez précieusement le fichier « 42383841.bin » à la racine de la carte mémoire de votre 3DS. ;)

Vous pouvez maintenant passer au tutoriel d’installation de boot9strap via Fredtool (tuto à venir très prochainement) !

Wirus

Un virus (étonnamment) gentil, qui ne demande qu'à faire plaisir aux gens ! Et hacker ses consoles, accessoirement...- "bonjour jexplique mon probleme jai effectuer un downgrade 3.73 vers 3.65 sur psvita avec hen2 et moduro mai..." - will11160

- "bonjour j'ai un probleme j'arrive pas a un installer CMA (l'assista,t de gestionnare de contenu ps vita) ..." - juju

- "Hello I am so delighted I found your blog page, I really found you by error, while I was browsing on Digg ..." - Owen

- "Un grand merci pour cette traduction d'excellente qualité. Nintendo n'aurait pas fait mieux ! Vous êtes gén..." - Bastien64x

- "Bonjour ! Désolé pour ce retard, j'espère que tu as pu régler ton problème entre-temps, si ce n'est pas le ..." - Wirus

- "[…] grand nom de la scène hack PSP surtout connu pour son PRO Online, ainsi que noname120, ..." - [PSP] God Eater 2 : un petit patch de traductio...

- "[…] cette nouvelle monture et voir si elle est à la hauteur de nos espérances, car souvenez-vous que ..." - [PSP] [Vita] Le shell CyanogenMod passe en vers...

- "[…] vous en avions déjà parlé, CyanogenMod est un shell PSP développé par Joel16 arborant l..." - [PSP] [Vita] Le shell CyanogenMod passe en vers...

- "[…] Instructions disponibles iciHomebrew non signé CyanogenMod […]" - [PSP] CyanogenMod passe à Android Lollipop - Cu...

- "[…] Pour pouvoir installer le plugin, suivez notre tutoriel : TUTO – Comment installer des plugins ?...." - [PSP] CXMB devient rétro-compatible ! - Custom ...

![[3DS] [2DS] TUTO – Lancer des homebrews via le Homebrew Menu](https://v1.customprotocol.com/medias/2019/08/3ds-tuto-commencer-lancer-homebrews-homebrew-menu-launcher-65x65.png)

![[3DS] [2DS] TUTO – Installer Bootstrap9 grâce à Fredtool en version 11.10](https://v1.customprotocol.com/medias/2018/11/3ds-guide-complet-hack-boot9hax-boot9strap-vignette-par-windvern-65x65.png)

![[MàJ][3DS] TUTO - Installer boot9strap (boot9hax) via Frogminer en version 11.9](https://v1.customprotocol.com/medias/2018/05/3ds-guide-complet-hack-boot9hax-vignette-par-windvern-65x65.png)

![[3DS] TUTO - Installer Steelhax pour lancer des homebrews via Steelminer](https://v1.customprotocol.com/medias/2018/11/steelhax-steelminer-hack-point-entree-homebrews-3ds-guide-vignette-65x65.png)

![[3DS] Un nouvel exploit primaire découvert sur Flipnote Studio 3D ?](https://v1.customprotocol.com/medias/2017/08/flipnote-studio-3d-exploit-mrnbayoh-65x65.png)

![[3DS] 3DSident s’offre une petite mise à jour](https://v1.customprotocol.com/medias/2017/07/3dsident-2-65x65.jpg)

![[3DS] [2DS] TUTO - Utiliser l’exploit BannerBomb3 pour obtenir un dump DSiWare](https://v1.customprotocol.com/medias/2019/08/bannerbomb3-tuto-vignette-65x65.png)

![[3DS] [2DS] TUTO – Obtenir sa clé « movable.sed » de chiffrage DSiWare via Seedminer](https://v1.customprotocol.com/medias/2019/08/seedminer-comment-generer-movable.sed-id0-vignette-65x65.png)

![[Vita] Firmware 3.71 : et un nouveau firmware inutile, un !](https://v1.customprotocol.com/medias/2019/07/ps-vita-mise-a-jour-update-firmware-officiel-3.71-65x65.png)